Kaspersky, Ürdün'de gerçekleşen yıllık Siber Güvenlik Hafta Sonu – META organizasyonunda Orta Doğu, Türkiye ve Afrika (META) bölgesindeki ve dünya çapındaki dijital tehdit ortamındaki gelişmeleri paylaştı. Kaspersky uzmanları, özellikle kurumların, işletmelerin ve endüstriyel kuruluşların karşı karşıya olduğu çeşitli konuları ve tehditleri tartıştı ve önümüzdeki yıl için tehdit tahminlerini paylaştı. Robotik, IoT ve sektöre özgü kritik tehditler gibi gelişmekte olan teknolojilerin güvenliğine özel olarak odaklanıldı – bu teknolojilerin Kaspersky'nin Cyber Immunity'si gibi güvenli tasarım yaklaşımıyla ele alınması gerektiğine dikkat çekildi.

Kaspersky CEO'su Eugene Kaspersky etkinlikte yaptığı konuşmada, "Günümüzün aşırı bağlantılı dünyası, siber güvenlik yöntemlerimizi yeniden gözden geçirmemizi gerektiriyor. Daha güvenilir bir yaklaşıma geçmeliyiz – hataya yer olmayan bir yaklaşıma. Bu nedenle siber tehditlere karşı “doğuştan gelen” korumaya sahip Cyber Immune (Siber Bağışıklık) ürünleri geliştirmek için çalışıyoruz. Siber Bağışıklık sistemlerine yapılan saldırıların çoğu etkisizdir. Ürdün'deki bu gibi etkinlikler sayesinde yeniliklerimizi paylaşabiliyor ve takipçilerimizi Siber Bağışıklık'ın yeni norm olduğu daha güvenli ve daha esnek bir dijital dünya hakkında eğitebiliyoruz" dedi.

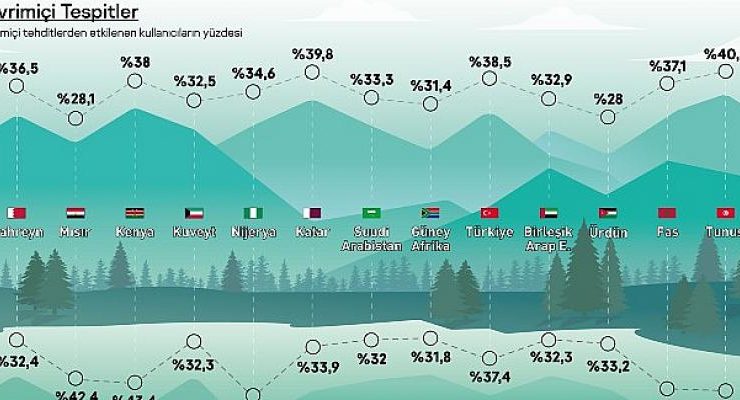

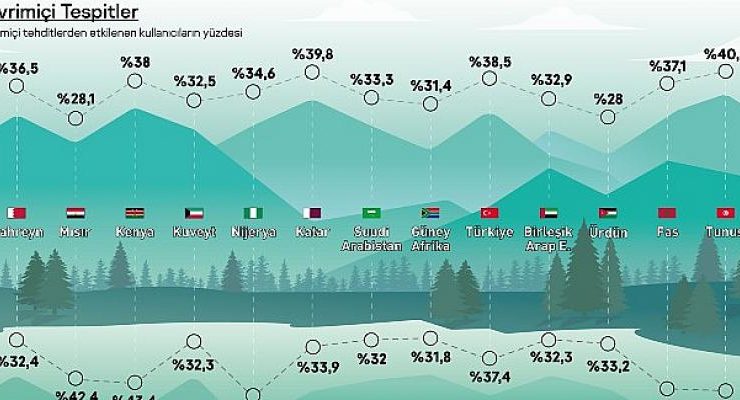

Etkinlik sırasında uzmanlar bölgeden en son tehdit istatistiklerini paylaştı. Kaspersky Security Network istatistiklerine göre, META bölgesinde yaklaşık olarak her üçüncü kullanıcı Ocak-Eylül 2022'de çevrimiçi ve çevrimdışı tehditlerden etkilendi. Tunus ve Katar, çevrimiçi tehditlerden etkilenen en yüksek kullanıcı sayısına sahipti (sırasıyla 40,3 ve 39,8). Bunu Türkiye (38,5) ile Kenya (38) takip ediyor. Mısır ve Ürdün'de daha az kullanıcı etkilendi (sırasıyla 28,1 ve 28). En fazla çevrimdışı tehdit Nijerya (46,8), Tunus (45,3), Fas (44,8) ve Kenya'dan (43,4) bildirildi. Güney Afrika, META bölgesinde yerel tehditlerden etkilenen en düşük kullanıcı sayısına (31,8) sahip oldu.

META bölgesinde, özellikle Afrika'da APT saldırılarında artış

2022'de META bölgesindeki ve özellikle Afrika'daki çeşitli devletleri hedef alan ısrarcı ve karmaşık saldırıların sayısında bir artış oldu. Telekomünikasyon şirketlerini hedef alan en son tehdit aktörü Metador, faaliyetlerini bu bölgeye genişleten HotCousin, çeşitli IIS arka kapılarını dağıtan çok sayıda kampanya, buradaki birçok sektöre saldıran DeathStalker ve Lazarus ve hükümet ve kar amacı gütmeyen kuruluşlarda keşfedilen gizemli bir SSP kütüphanesi arka kapısından başlayarak, geçen yıl bölgede aktif olan birçok yeni tehdit vardı.

2023 tahminleri – sırada ne var?

2023 tahmini, Kaspersky'nin uzmanlığına ve 900'den fazla APT grubu ve kampanyasını takip ederken bu yıl tanık olunan faaliyetlere dayanıyor.

Uzmanlar önümüzdeki yıl, cesur saldırganların fiziksel ve siber saldırıları tek potada eritme konusunda ustalaştığını ve yakın saldırılar için insansız hava araçlarını kullandığını görebileceğimize inandığından, büyük değişimler yeni hedef türlerine ve saldırı senaryolarına da yansıyacak gibi gözüküyor. Olası saldırı senaryolarından bazıları, Wi-Fi şifrelerinin çevrimdışı olarak kırılması için kullanılan WPA handshake'lerinin toplanmasına izin vermek için yeterli alete sahip dronların monte edilmesini ve hatta yoldan geçenlerin onları alıp bir makineye takması umuduyla kısıtlı alanlara kötü amaçlı USB anahtarlarının bırakılmasını kapsıyor.

2023 için diğer gelişmiş tehdit tahminleri şunları içeriyor:

Kaynak: (BYZHA) – Beyaz Haber Ajansı

1

VDS Sunucu ile Web Projelerinizde Tam Kontrol ve Güvenlik Sağlayın

64256 kez okundu

1

VDS Sunucu ile Web Projelerinizde Tam Kontrol ve Güvenlik Sağlayın

64256 kez okundu

2

Genshin Impact, Türkçe Dilinin Eklenişini Drone Işık Gösterisiyle Kutladı

3506 kez okundu

2

Genshin Impact, Türkçe Dilinin Eklenişini Drone Işık Gösterisiyle Kutladı

3506 kez okundu

3

Yılbaşı Ruhu Galataport İstanbul Paket Postanesi'nde!

2571 kez okundu

3

Yılbaşı Ruhu Galataport İstanbul Paket Postanesi'nde!

2571 kez okundu

4

Basın Bülteni: beIN GURME ekranlarının yaz sürprizi “Ayın Şefi" Serkan Çakır ile devam ediyor!

2242 kez okundu

4

Basın Bülteni: beIN GURME ekranlarının yaz sürprizi “Ayın Şefi" Serkan Çakır ile devam ediyor!

2242 kez okundu

5

Tanıtım Yazısı İle Backlink Almanın Önemi

2164 kez okundu

5

Tanıtım Yazısı İle Backlink Almanın Önemi

2164 kez okundu

VDS Sunucu ile Web Projelerinizde Tam Kontrol ve Güvenlik Sağlayın

Tüketici elektroniği alanında adından sıkça söz ettiren TCL Electronics, global pazar araştırma şirketi OMDIA’nın son raporuna göre 2024 yılında üç önemli kategoride dünya birinciliğini elde etti. Özellikle ultra büyük ekran televizyonlar, Mini LED TV’ler ve Google TV segmentlerindeki üstün performansı, TCL’i bu alanda lider konuma taşıdı.

Veri politikasındaki amaçlarla sınırlı ve mevzuata uygun şekilde çerez konumlandırmaktayız. Detaylar için veri politikamızı inceleyebilirsiniz.